Об этом сообщил Центр анализа и расследования кибератак (ЦАРКА).

16 февраля 2024 года на ресурсе GitHub неизвестные опубликовали слив секретных данных китайской компании iSoon (ака Anxun) – одного из подрядчиков Министерства общественной безопасности Китая (MPS). В Центре уточнили, что она связана с Chengdu 404 – структурой, контролируемой киберразведкой КНР, известной как APT41.

«Утечка проливает свет на формы и методы китайской разведки. ПО, трояны для Windows, Mac, iOS и Android, сервисы для DDoS, системы деанонимизации пользователей соцсетей, оборудование для взлома Wi-Fi и многое другое. Много информации о методике проникновения и получения информации», – отметили в ЦАРКА.

Целью атакующих были как общая информация, такие как базы данных, так и точечная информация конкретных лиц: контроль переписки, звонков и передвижения. Анализ данных показал, что объем украденной информации измеряется терабайтами. Источник данных — критические объекты инфраструктуры Казахстана, Кыргызстана, Монголии, Пакистана, Малайзии, Непала, Турции, Индии, Египта, Франции, Камбоджи, Руанды, Нигерии, Гонконга, Индонезии, Вьетнама, Мьянмы, Филиппин и Афганистана.

Казалось бы, при чем здесь Казахстан? Как пояснили в ЦАРКА, объем и характер данных указывает на системные ошибки в системе защиты информации в нашей стране.

«Доступные материалы утечки свидетельствуют о том, что как минимум одна хакерская группировка более двух лет имела полный доступ к критической инфраструктуре казахстанских операторов связи. Хакеры контролировали журналы событий операторов, продолжительность звонков, IMEI устройств и биллинг звонков», – пояснили в ведомстве.

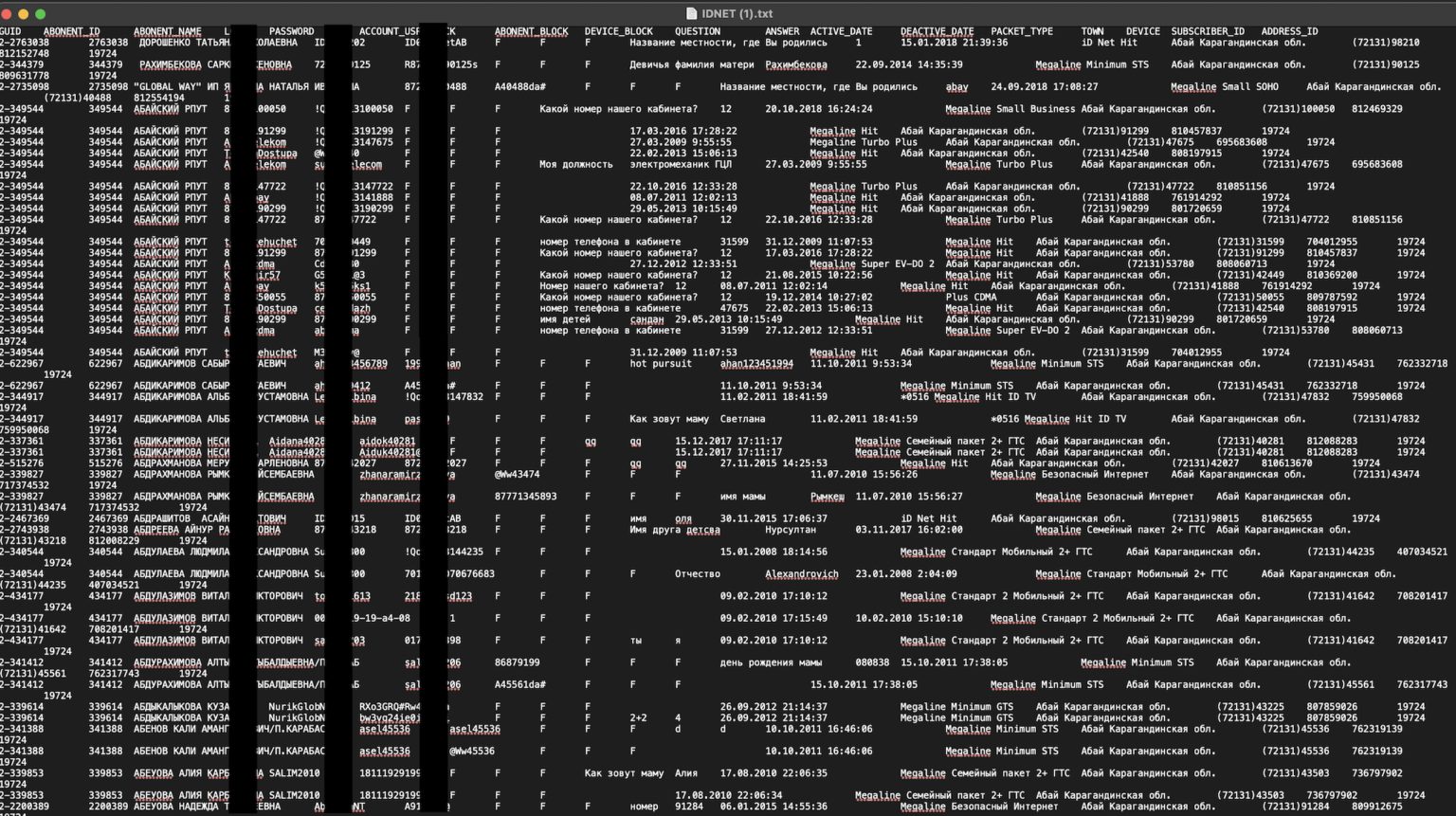

Кроме того, опубликованы данные пользователей IDNET и IDTV c персональными данными абонентов, а также данные ЕНПФ и авиаперевозчика Air Astana.

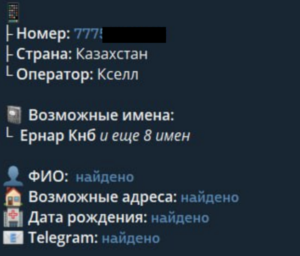

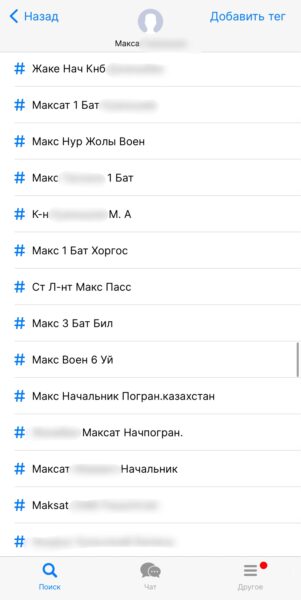

В ЦАРКА проверили, кто является жертвами данной хакерской группировки и кем они больше всего интересовались. Результаты проверки номеров выявили, что целенаправленные атаки совершались, в том числе, и на сотрудников силовых структур.

«Китайская APT-группировка сидела в казахстанской инфраструктуре около 2 лет, и это только верхушка айсберга. Сколько еще невыявленных хакеров и утечек наших данных, неизвестно никому», – отметили в ЦАРКА.